Un site officiel gouvernemental de référence

Voici le site gouvernemental www.cybermalveillance.gouv.fr qui donne des conseils sur les bonnes pratiques à avoir sur le Web, sur les réseaux sociaux, pour la gestion des mots de passe, ...

De plus, ce site est mis à jour régulièrement afin de connaître les menaces actuelles. En cas de doute de votre part sur un lien proposé, un mail suspect, ... n'hésitez pas à consulter la partie l'actualité de la cybersurveillance.

Internet est un espace de liberté où chacun.e peut communiquer et s'épanouir. Les droits de tou.te.s doivent y être respectés, pour que le Web reste un espace d'échanges et de respect. Les pouvoirs publics français ont mis en place un portail portail où vous pouvez signaler tout contenu ou tout comportement illicite : internet-signalement.gouv.fr.

Attention aux fichiers exécutables téléchargés !

Les fichiers exécutables sont des fichiers contenant des programmes, programmes qui peuvent être

directement compris et exécutés par le processeur d'un ordinateur.

Sous Windows, les exécutables ont pour la plupart une extension de la forme .exe.

Vous avez l'habitude de télécharger des images, des vidéos, ... depuis le Web.

Il est possible de télécharger des programmes exécutables directement ; vous l'avez par exemple fait pour vous connecter la

première fois au réseau de votre lycée en téléchargeant puis en exécutant le fichier ArubaQuickConnect.exe.

Dans ce cas il faut s'assurer du sérieux et de l'honnêteté du site !

En effet, télécharger puis exécuter sur sa machine un fichier créé par une personne malveillante peut provoquer des dégâts et

même donner un accès total à cette personne de votre machine ou de vos données personnelles, sans même que vous puissiez

vous en rendre compte. Le pirate pourrait ainsi se servir de votre machine à son gré, tout prendre, tout crypter ou tout supprimer !

Toujours vérifier la fiabilité du site lors du téléchargement d'un exécutable !

Il est interdit à un navigateur d'écrire des fichiers sur votre ordinateur à la demande d'une page Web.

Cependant, il existe des exceptions à cette règle, par exemple, la mise en cache de fichiers pour accélérer une prochaine visite de la même page ou

les cookies qui ne peuvent poser aucun problème de sécurité.

Attention à ne pas tout accepter !

Vous pouvez paramétrer votre navigateur pour accepter ou refuser l'accès à des ressources de votre ordinateurs ou des utilitaires.

La géolocalisation, le microphone, la webcam, ... sont accessibles et utilisables par votre navigateur.

Toutefois, les paramètres par défaut des navigateurs n'autorisent pas ces possibilités et lorsqu'un site a besoin d'une telle

autorisation, le navigateur vous signifie cette demande.

Attention à ne pas tout accepter trop rapidement sur des sites indignes de confiance.

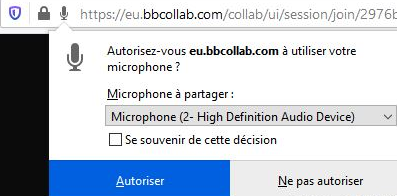

Lorsque vous utilisiez bbcollab pour les cours en distanciel, votre navigateur a dû vous demander au préalable

votre accord :

Une fois l'autorisation donnée et mémorisée, ce site aura toujours accès à votre micro. Il est toutefois possible supprimer ultérieurement l'autorisation accordée via les paramètres de sécurité ou de confidentialité de votre navigateur.

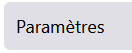

Sur Firefox, il est possible de gérer (modifier, supprimer, ...) ces autorisations en :

-

cliquant sur le menu

en haut à gauche

du navigateur,

en haut à gauche

du navigateur,

-

sélectionnant l'onglet paramètre

-

En allant dans la partie Vie privée et sécurité puis en descendant au chapitre Permissions.

Ne pas hésiter à refuser à votre navigateur le droit d'utilisation de certaines ressources de votre ordinateur afin

d'éviter que des sites malveillants n'y ait accès.

En particulier, la demande de géolocalisation est rarement nécessaire pour le bon fonctionnement d'un site Web mais celui-ci

peut gagner de l'argent en revendant les données collectées suite à cette autorisation.

Refuser cette géolocalisation intrusive.

Attention à ne pas se faire hameçonner !

Le hameçonnage (ou phishing en anglais) est une technique utilisée par des fraudeurs pour obtenir des renseignements personnels dans le but de perpétrer une usurpation d'identité.

L'idée est d'inciter un utilisateur à saisir un identifiant et un mot de passe sur un faux site créé par le fraudeur. Le fraudeur connaît ainsi l'identifiant et le mot de passe de l'utilisateur et peut usurper son identité sur le vrai site.

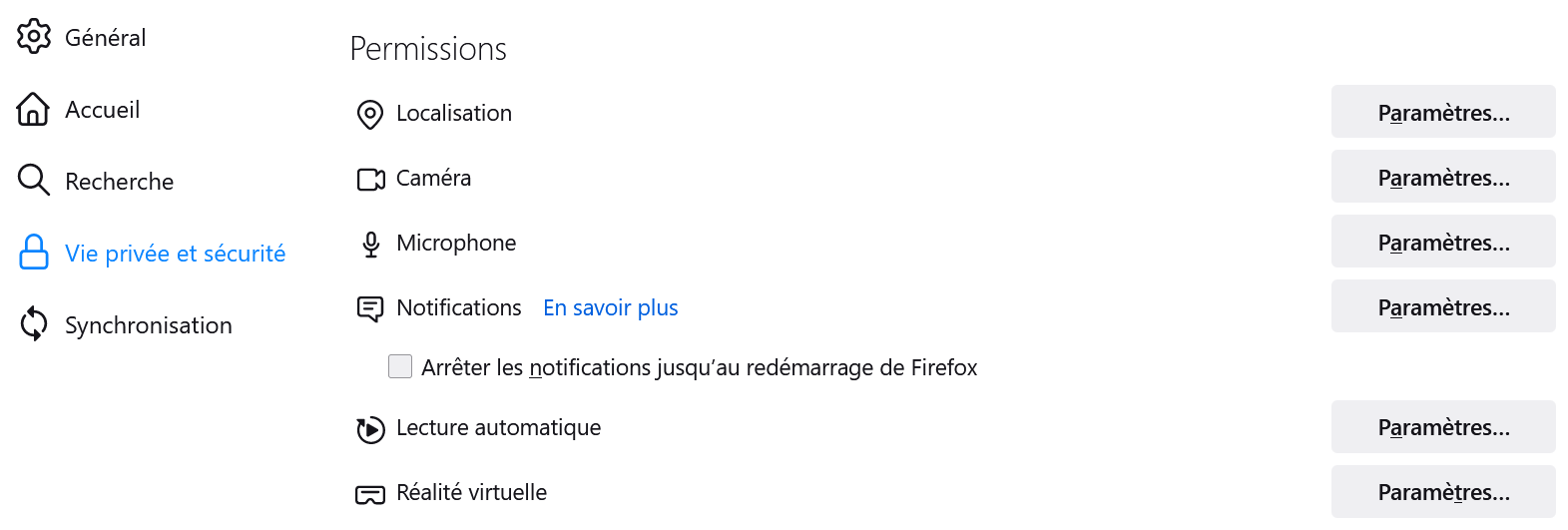

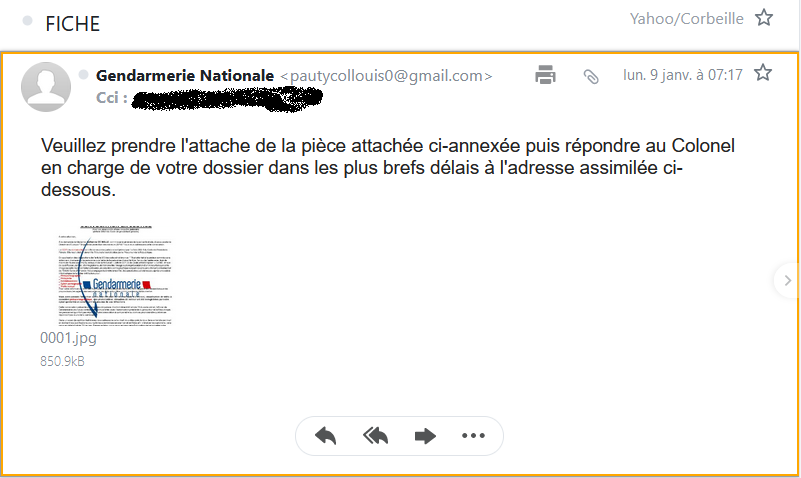

Un escroc crée un mail comme celui ci-dessous et l'envoie massivement à toute une liste d'emails récupérés :

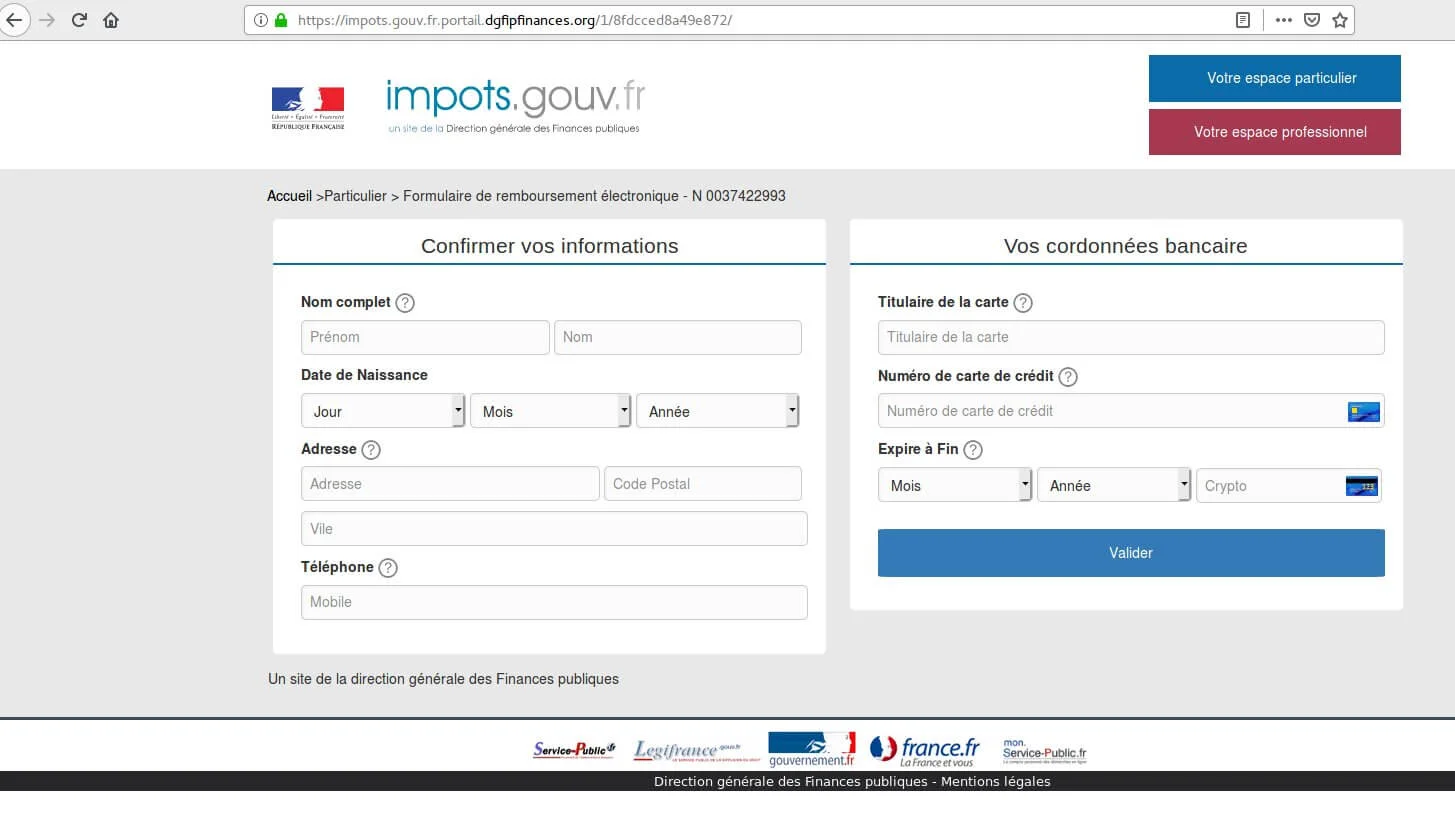

Le lien renvoie vers un faux site gouvernemental :

Celui-ci à pour but de récupérer les identifiants de connexion au vrai site gouvernemental ainsi que les coordonnées

bancaires.

Ainsi, le pirate peut obtenir des informations fiscales confidentielles sur la cible et comme ces identifiants

peuvent être utilisés sur d'autres sites comme identifiant administratif, le pirate peut usurper l'identité

numérique de la victime.

Avec les coordonnées bancaires, il peut effectuer des virements, des achats sur le dos de la victime.

Comment repérer que le mail reçu ci-contre est un faux ?

Une des techniques pour limiter le risque de hameçonnage est d'accéder au site officiel (à partir d'un moteur de recherche) plutôt que du lien proposé et aussi de vérifier la justesse de l'URL du site demandant des identifiants.

Dans l'exemple précédent, l'URL indique impots.gouv.fr.gouv.fr.dgfipfinances.org alors que l'image en-dessous, issue elle du site officiel, indique

impots.gouv.fr : le site n'est donc pas celui officiel !

Le .org comme domaine de plus haut niveau de l'URL montre bien que ce n'est pas un site officiel gouvernemental ; ces sites ont

tous comme domaines de plus haut niveau .gouv.fr?

Pour éviter d'être hameçonner, vous pouvez lire cet article accessible sur numerama.

Vous pouvez aussi télécharger ce document officiel

issu du site gouvernemental

cybermalveillance.gouv.fr.

Vous y trouverez des mesures préventives à suivre, les démarches à suivre si vous êtes victime de hameçonnage et les infractions encourues

par l'auteur du hameçonnage.

Attention à bien gérer l'historique de navigation !

Votre navigateur garde une trace des différentes pages visitées : c'est l'historique de navigation.

Dans cet historique figurent les pages visitées et les horaires de visite.

Une mauvaise gestion de cet historique peut conduire à différents dangers quant à sa vie privée. En particulier dans les deux cas suivants :

-

En cas de partage de l'ordinateur entre différents utilisateurs, chacun peut espionner l'activité des autres.

-

Il est possible que des programmes soient liées à une page Web et qu'ils soient exécutés (car écrits en JavaScript) sur votre ordinateur par le navigateur sans pour autant que vous ne le voyiez à l'écran en tant qu'utilisateur.

En particulier, un programme en Javascript a accès et peut manipuler l'historique de navigation lié à l'onglet dans lequel la page Web est ouverte.

Vous désirez partir à tout prix en vacances. Vous visitez plusieurs sites consécutivement.

Il est tout à fait imaginable que la page d'un site inspecte l'historique de l'utilisateur et

qu'à partir des informations recueillies qu'un programme informatique "déduise" de cela quelles destinations vous

privilégiez et jusqu'à quels de moyens financiers vous semblez consacrer ; le programme adapte alors (à la hausse sûrement)

le prix proposé quant aux destinations privilégiées.

Comment éviter cela ?

-

Paramétrer le navigateur pour supprimer tout ou partie de cet historique (cela est même possible automatiquement lors de la fermeture du navigateur),

-

Utiliser un onglet de navigation privée lorsque de la visite d'un site nécessite de la confidentialité. Dans ce cas, à la fermeture de l'onglet, toute trace de la visite sera effacée de l'ordinateur (historique, fichiers en cache, cookies sur votre ordinateur).

La vidéo accessible directement par ce lien, vous permettra de :

-

d'apprendre à supprimer l'historique et la géolocalisation en cas de compte Google depuis le site myactivity de Google,

-

de créer un onglet navigation privée depuis différents navigateurs (Chrome, Edge, Firefox),

-

d'effacer depuis différents navigateurs (Chrome, Edge, Firefox),

La navigation privée n'est pas une panacée en terme d'anonymat et de non traçage de navigation, comme l'explique cette

vidéo.

Cette vidéo explique bien aussi le rôle et l'utilisation des cookies.

Savoir gérer les cookies

Un cookie est un petit fichier texte envoyé par un serveur Web (un site) au navigateur d'un client Web

(votre ordinateur), que ce dernier retourne lors de chaque interrogation du même serveur Web.

Les cookies sont stockés soit sur votre ordinateur (vous pouvez alors les gérer), soit sur des serveurs externes (la

suppression des données est alors très difficile).

Le rôle d'un cookie est de permettre au serveur gérant un site Web de conserver des informations personnelles, des identifiants, des préférences de navigation, ... sur le client visitant ce site.

-

Des cookies permettent gérer les sessions, comme lors de courses en ligne pour conserver la connexion de sa session à chaque changement de pages,

-

Des cookies de personnalisation permettent au site Wikipedia permet de choisir l'habillage du site que l'utilisateur préfère.

Certains cookies servent à pister l'utilisateur soit sur un site donné, soit sur sa navigation sur différents sur le Web.

Les cookies servant à suivre les habitudes de navigation sur un site donné sont souvent utilisés par un site à des fins

statistiques.

Les cookies tierce partie pistent le client sur différents sites. Les informations de navigation sont utilisés

(ou revendus) à des entreprises de publicité ou autre.

L'utilisation de cookies permet de connaître des informations personnelles sur l'utilisateur par recoupage de données et grâce à des algorithmes.

Voici des éléments qui assurent visuellement la présence de cookies "tierce partie" sur un site Web :

un compteur de like Facebook, un flux Twitter, une vidéo Youtube, une publicité Amazon, ...

La présence sur un site de ces éléments correspond à des objets contenus sur d'autres sites que celui que vous visitez ; les serveurs externes de Facebook, Twitter, Youtube, Amazon, ... vont déposer des cookies sur votre ordinateur et récupérer des données sur vous sans que ces serveurs ne soient utiles au bon fonctionnement du site visité.

Plus concrètement :

L'utilisateur visite une page indiquant la recette du gâteau aux carottes.

Il remarque que sur cette page figure le bouton "J'aime" de Facebook. La présence de ce bouton implique que la

page Web a été construite en utilisant certains fichiers provenant du serveur de Facebook, et donc que Facebook

peut accéder (à l'aide de Javascript) à toutes les actions réalisées par l'utilisateur sur cette page et mémoriser

ces actions à l'aide d'un cookie spécifique au serveur de Facebook.

Imaginons maintenant que l'utilisateur cherche le lendemain à revendre sa voiture en utilisant un site Web qui

dispose lui-aussi du bouton "J'aime" (ou de tout autre élément dans la page faisant appel au serveur de Facebook).

Si une partie de l'écran est volontairement dévolue à la publicité, il y a fort à parier que Facebook proposera

à la page Web un contenu publicitaire relatif aux livres de cuisine sur les gâteaux (puisqu'il connaît l'intérêt

de l'utilisateur en la matière grâce au cookie) !

Imaginons que l'utilisateur clique sur la publicité, qu'il soit alors envoyé sur le site Amazon

et qu'il y achète le livre de cuisine.

Des accords passés entre vendeurs (ici Amazon) et prestataires de publicités (ici Facebook) impliquent qu'une part des bénéfices

est reversée à Facebook (c'est précisément le modèle économique de Facebook). Et on peut imaginer que Facebook reverse à son tour

une part de ses bénéfices aux sites sur lesquels se trouvent son bouton "J'aime". On comprend mieux alors l'intérêt de Facebook de

tout savoir sur chacun, en particulier ses goûts et habitudes.

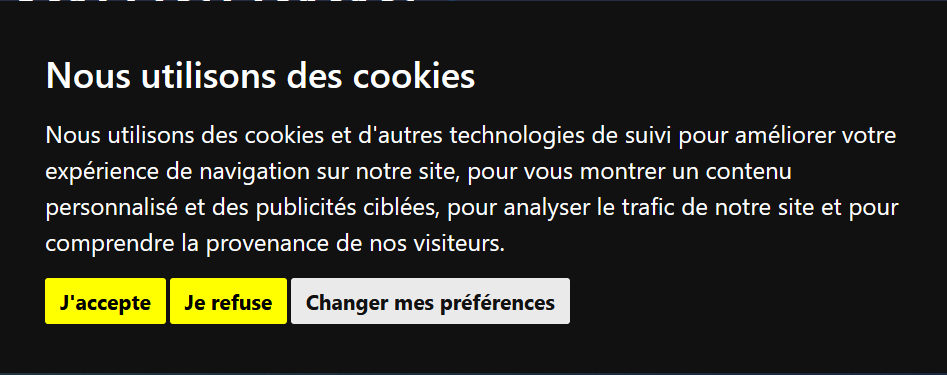

Grâce au Règlement Général sur la Protection des Données et à d'autres lois de l'Union Européenne, tout site doit désormais proposer à l'internaute de pouvoir n'accepter en un seul clic les seuls cookies indispensables au bon fonctionnement du site et donc de refuser tout cookie tiers et tout cookie publicitaire.

Ayez le réflexe de cliquer sur Je refuse !

Il est possible (et même fortement conseiller !) de supprimer (même automatiquement) les cookies dans les paramètres de votre navigateur.

Vous pouvez approfondir ce thème avec la vidéo accessible ici.

Ne pas utiliser les navigateurs intégrés aux réseaux sociaux

Lorsque vous ouvrez un lien vers une page Web directement depuis TikTok, Instagram, Facebook ou Messenger, sans

passer par un navigateur externe à ces applications, vous risquez que toute votre activité soit enregistrée, même

vos textes saisis.

En effet, ces applications injectent aux pages Web consultées du code (JavaScript) sans votre consentement (ni celui du

site consulté) ; ces codes donnent leur possibilité d'enregistrer toutes vos interactions avec les pages consultées,

tout ce qui a été saisi (éventuellement des mots de passe, des numéros de carte bancaire, ...) ainsi que des captures d'écran.

Pour éviter ce risque de vol de données :

Régler son téléphone mobile de sorte que les liens hypertextes soient ouverts par défaut dans un navigateur externe aux applications (comme Firefox par exemple) et non pas le navigateur "maison" intégré dans certaines applications.

source : cet article de Futurasciences.

Gestion des mots de passe

Pour ton compte créé en ligne, un mot de passe d'identification vous est demandé.

Souvent, par paresse ou par simplicité, nous avons l'habitude de :

-

choisir le même mot de passe pour plusieurs sites,

-

choisir une mot de passe facile à mémoriser en utilisant des dates de naissances, des prénoms, ...

Or, la technique basique d'un pirate informatique est de tester les mots les plus couramment

utilisé par des personnes, soit en connaissant une

liste de mots de passe souvent utilisés,

soit en ayant trouvé des informations personnelles sur ces personnes (grâce aux réseaux sociaux par exemple),

comme une date de naissance, un prénom en lien avec la famille ou un animal de compagnie, ...

Dès lors, il faut que vous choisissiez vous des mots de passe d'une autre manière.

De plus, sur le darkweb des listes de mots de passe associé à des comptes piratés sont

en vente.

Si vous utilisez pour plusieurs sites le même mot de passe, il suffit qu'il soit compromis sur

un site pour qu'une personne mal intentionnée puisse corrompre votre identité sur tous les autres sites.

Bonne pratique n°1 :

Choisir un mot de passe différent pour chaque site.

Une autre technique pour un pirate informatique est de faire tourner un programme pour tester tous les cas possibles ; c'est la technique d'attaque par force brute.

-

Connectez-vous à ce site de security.org afin de découvrir le temps nécessaire pour découvrir le temps nécessaire pour un ordinateur pour craquer un mot de passe par force brute, c'est-à-dire en testant tous les cas possibles.

-

Combien de temps pour casser un mot de passe formé de 10 chiffres ?

Bonne pratique n°2 :

Choisir un mot de passe suffisamment long.

Plus chacun des éléments d'un mot de passe a de possibilités, plus il va être long

de casser le mot de passe par force brute.

Ainsi, autant mélanger chiffres, lettres et caractères spéciaux.

Bonne pratique n°3 :

Choisir un mot de passe mêlant des chiffres, des lettres

minuscules et majuscules ainsi que des caractères spéciaux (^*%$!&@#) voire

ceux ?/.>,<`~|;:]}[{'\" acceptés dans certains mots de passe.

Attention ! La longueur ne suffit pas pour assurer la robustesse du mot de

passe. Un mot du dictionnaire comme anticonstitutionnellement

est très rapidement trouvé par balayage des environ 100000 mots du dictionnaire.

Bonne pratique n°4 :

Comme créer et retenir des mots de passe assez longs et différents pour chaque site

est compliquer, il peut être intéressant d'utiliser un gestionnaire de

mots de passe.

Ces gestionnaires sont des applications qui créent, stockent et chiffrent en toute

sécurité les mots de passe et identifiants de connexion pour chaque site.

Il suffit dès lors de connaître un unique mot de passe compliqué et suffisamment robuste :

celui permet l'ouverture du gestionnaire de mots de passe. Ce gestionnaire gérera et

complétera les mots de passe pour chaque site.

De nombreux sites Web disposent généralement de dispositifs de sécurité pour empêcher le piratage par force brute, comme la limitation du nombre d'essais en un temps donné.

Les portails permettant d'accéder à des informations sensibles peut utiliser également une couche de sécurité supplémentaire, telle que l'authentification à deux facteurs, afin d'éviter les fraudes.

De nombreux navigateurs proposent des extensions proposant de gérer automatiquement

vos mots de passe. Cependant d'un point de vue sécurité, il est préférable de ne pas stocker

les mots de passe dans un navigateur.

En effet, toute personne ayant accès à votre appareil et à votre navigateur Web peut facilement

s'emparer de vos mots de passe. De plus, les cybercriminels peuvent accéder à distance

à votre appareil par le biais de malwares et d'autres types de cyberattaques, et enfin

il y a aussi le risque que votre appareil soit volé.

Sans compter que certains navigateurs, comme Chrome ou Edge, utilisent voire vendent vos

données personnelles à des fins commerciales, alors peut-on vraiment leurs confier des

mots de passe sans risque ?

Normalement, une société de gestion de mots de passe a un protocole

à divulgation nulle, c'est-à-dire que les données sont chiffrées

avant d'être stockées sur les serveurs de l'entreprise.

Enfin, plusieurs gestionnaires de mots de passe proposent aussi un stockage

local des données, si vous êtes méfiant vis-à-vis des entreprises de mots de passe.

Les différents

auteurs mettent l'ensemble du site à disposition selon les termes de la licence Creative

Commons Attribution - Pas d’Utilisation Commerciale - Partage dans les Mêmes Conditions 4.0

International